Virus-encryptor: วิธีการแก้และถอดรหัสไฟล์? ถอดรหัสไฟล์หลังจากที่ไวรัสเข้ารหัสลับ

โดยตัวเองไวรัสเป็นภัยคุกคามทางคอมพิวเตอร์วันนี้ไม่มีใครประหลาดใจ แต่ถ้าก่อนหน้านี้ระบบเหล่านี้ส่งผลต่อระบบโดยรวมทำให้เกิดความผิดพลาดในการใช้งานได้ในปัจจุบันโดยมีลักษณะเป็นไวรัสตัวเข้ารหัสทำให้การกระทำของภัยคุกคามที่เจาะเข้าไปเกี่ยวข้องกับข้อมูลผู้ใช้มากขึ้น เป็นภัยคุกคามที่ยิ่งใหญ่กว่าการทำลายล้างสำหรับแอพพลิเคชันที่ปฏิบัติการได้ของ Windows หรือแอพพลิเคชันสอดแนม

ไวรัสเข้ารหัสลับคืออะไร?

ด้วยตัวเองรหัสที่เขียนด้วยตัวเองไวรัสเกี่ยวข้องกับการเข้ารหัสข้อมูลเกือบทั้งหมดของผู้ใช้ด้วยอัลกอริทึมการเข้ารหัสลับพิเศษที่ไม่ส่งผลต่อไฟล์ระบบของระบบปฏิบัติการ

ตอนแรกตรรกะของการสัมผัสกับไวรัสหลายคนไม่ได้เข้าใจได้ง่าย ทั้งหมดล้างขึ้นเฉพาะเมื่อแฮกเกอร์ผู้สร้าง applets ดังกล่าวเริ่มเรียกร้องเงินสำหรับการคืนค่าโครงสร้างเริ่มต้นของไฟล์ ในกรณีนี้ไวรัสถอดรหัสเข้ารหัสไฟล์เนื่องจากคุณสมบัติไม่อนุญาต ในการทำเช่นนี้คุณจำเป็นต้องมีตัวถอดรหัสพิเศษหากต้องการรหัสรหัสผ่านหรืออัลกอริทึมที่จำเป็นสำหรับเรียกคืนเนื้อหาที่คุณต้องการ

หลักการของการเจาะระบบและการทำงานของรหัสไวรัส

ตามกฎแล้ว "รับ" เช่นโคลนเข้าอินเทอร์เน็ตเป็นเรื่องยากพอ แหล่งที่มาหลักของการแจกจ่าย "contagion" คือ e-mail ที่ระดับโปรแกรมที่ติดตั้งบนเครื่องคอมพิวเตอร์ที่เฉพาะเจาะจงเช่น Outlook, Thunderbird, The Bat เป็นต้นหมายเหตุในคราวเดียว: เซิร์ฟเวอร์อีเมลทางอินเทอร์เน็ตไม่ได้กังวลเรื่องนี้เนื่องจากมีการป้องกันที่เพียงพอและการเข้าถึง ข้อมูลผู้ใช้เป็นไปได้เฉพาะในระดับพื้นที่จัดเก็บข้อมูลระบบคลาวด์เท่านั้น

อีกสิ่งหนึ่งคือแอพพลิเคชันในเครื่องคอมพิวเตอร์สถานีปลายทาง แล้วมันเป็นข้อมูลที่มีการกระทำที่กว้างดังนั้นสำหรับไวรัสที่ไม่สามารถจินตนาการ แต่ที่นี่มากเกินไปก็เป็นสิ่งจำเป็นที่จะทำให้การสำรองห้องพักในกรณีส่วนใหญ่ไวรัสจะมุ่งเป้าไปที่ บริษัท ขนาดใหญ่กับผู้ที่คุณสามารถ "ฉีก" เงินสำหรับการให้รหัสการถอดรหัสลับ นี้เป็นที่เข้าใจเนื่องจากไม่เพียง แต่ในเครื่องคอมพิวเตอร์ท้องถิ่น แต่ยังอยู่ในเซิร์ฟเวอร์ของ บริษัท ดังกล่าวจะถูกเก็บไว้ไม่ได้เป็นสิ่งที่เป็นความลับอย่างสมบูรณ์ แต่ไฟล์ที่อยู่เพื่อที่จะพูดในสำเนาเดียวไม่ได้ที่จะถูกทำลายในกรณีใด ๆ และจากนั้นถอดรหัสไฟล์หลังจากไวรัสตัวเข้ารหัสกลายเป็นปัญหาค่อนข้าง

แน่นอนว่าผู้ใช้ทั่วไปสามารถจะได้รับการโจมตีดังกล่าว แต่ในกรณีส่วนใหญ่นี้ไม่น่าเป็นไปได้หากคุณปฏิบัติตามแนวทางที่ง่ายที่สุดสำหรับการเปิดไฟล์แนบที่มีนามสกุลประเภทที่ไม่รู้จัก แม้ว่าไคลเอ็นต์อีเมลจะกำหนดไฟล์แนบที่มีนามสกุล. jpg เป็นไฟล์กราฟิกมาตรฐานก่อนอื่นต้องตรวจสอบกับสแกนเนอร์แอนตี้ไวรัสที่ติดตั้งอยู่ในระบบ

ถ้าไม่ได้ทำเมื่อคุณเปิดสองครั้งรหัสมาตรฐานจะถูกเปิดใช้งานและกระบวนการเข้ารหัสจะเริ่มขึ้นหลังจากที่ Breaking_Bad (ไวรัสการเข้ารหัสลับ) เดียวกันจะไม่สามารถถอนการติดตั้งได้เท่านั้น แต่จะไม่สามารถเรียกคืนไฟล์หลังจากที่ภัยคุกคามได้รับการตัดออกแล้ว

ผลกระทบโดยรวมของการรุกของไวรัสชนิดนี้ทั้งหมด

ดังกล่าวแล้วไวรัสส่วนใหญ่ของเรื่องนี้ประเภทเจาะระบบผ่านทาง e - mail สมมติว่ามีจดหมายที่มีเนื้อหาเช่น "เราเปลี่ยนแปลงสัญญาสแกนเอกสารแนบ" หรือ "คุณส่งใบขนส่งสินค้าสำหรับการจัดส่งสินค้า (สำเนา)" ไปยังองค์กรที่จดทะเบียนขนาดใหญ่ ธรรมชาติพนักงานไม่สงสัยจะเปิดไฟล์และ ...

ไฟล์ผู้ใช้ทั้งหมดในระดับสำนักงานเอกสารมัลติมีเดียโครงการ AutoCAD เฉพาะหรือแม้กระทั่งข้อมูลที่ครอบคลุมใด ๆ ที่เข้ารหัสได้ทันทีและถ้าขั้วคอมพิวเตอร์ตั้งอยู่ในเครือข่ายท้องถิ่นไวรัสสามารถส่งต่อไปโดยการเข้ารหัสข้อมูลบนเครื่องอื่น ๆ (มันเป็นที่เห็นได้ชัดจาก "เบรก" ผิดพลาดของระบบ โปรแกรมหรือโปรแกรมที่ทำงานในปัจจุบัน)

ในตอนท้ายของกระบวนการเข้ารหัสไวรัสเองเห็นได้ชัดว่ามีการส่งรายงานประเภทหนึ่งหลังจากนั้น บริษัท อาจได้รับข้อความว่าภัยคุกคามดังกล่าวได้เจาะเข้าไปในระบบและมีเพียงองค์กรดังกล่าวและองค์กรดังกล่าวเท่านั้นที่สามารถถอดรหัสได้ โดยปกติจะเกี่ยวข้องกับไวรัส [email protected] ถัดมาคือข้อกำหนดในการชำระค่าบริการถอดรหัสพร้อมข้อเสนอในการส่งไฟล์หลายไฟล์ไปยังอีเมลของลูกค้าซึ่งส่วนใหญ่มักจะเป็นเรื่องสมมติ

อันตรายจากผลกระทบของรหัส

ถ้าใครไม่เข้าใจ: ถอดรหัสลับของไฟล์หลังจากไวรัส encryptor - กระบวนการค่อนข้างลำบาก แม้ว่าคุณจะไม่ "ทำตาม" ความต้องการของผู้โจมตีและพยายามใช้โครงสร้างของรัฐที่เป็นทางการเพื่อต่อต้านอาชญากรรมทางคอมพิวเตอร์และป้องกันไม่ให้พวกเขามักไม่มีอะไรคุ้มค่า

หากคุณลบไฟล์ทั้งหมดให้เรียกคืน(เช่นถ้ามีสำเนาดังกล่าว) ไวรัสทั้งหมดที่มีการเปิดใช้งานจะได้รับการเข้ารหัสอีกครั้ง ดังนั้นจึงไม่จำเป็นต้องหลอกลวงตัวเองโดยเฉพาะอย่างยิ่งเมื่อใส่แฟลชไดรฟ์เดียวกันลงในพอร์ต USB ผู้ใช้จะไม่ได้สังเกตเห็นว่าไวรัสเข้ารหัสข้อมูลในเครื่องดังกล่าวอย่างไร นั่นคือเมื่อคุณจะไม่ได้รับปัญหา

เป็นบุตรหัวปีในครอบครัว

ตอนนี้ให้ความสนใจกับคนแรกCipher ไวรัส วิธีการรักษาและถอดรหัสไฟล์หลังจากผลกระทบของรหัสปฏิบัติการที่แนบมาในสิ่งที่แนบอีเมลที่มีข้อเสนอของคนรู้จักในขณะที่ลักษณะที่ปรากฏไม่มีใครเคยคิด ความตระหนักถึงขนาดของภัยพิบัติมาเฉพาะเวลา

ไวรัสชื่อดัง "I Love"คุณ» ผู้ใช้ที่ไม่สงสัยเปิดไฟล์แนบอีเมลและได้รับไฟล์มัลติมีเดียที่ไม่สามารถทำสำเนาได้ทั้งหมด (กราฟิกวิดีโอและเสียง) อย่างไรก็ตามการกระทำดังกล่าวดูเสียหายมากขึ้น (ทำอันตรายไลบรารีสื่อของผู้ใช้) และไม่มีใครต้องการเงิน

การปรับเปลี่ยนใหม่ล่าสุด

อย่างที่เราเห็นวิวัฒนาการของเทคโนโลยีได้กลายเป็นสิ่งที่ค่อนข้างมากธุรกิจที่ทำกำไรได้โดยเฉพาะอย่างยิ่งถ้าเราพิจารณาว่าผู้นำหลายองค์กรขนาดใหญ่หนีไปจ่ายเงินเพื่อถอดรหัสการกระทำทั้งหมดโดยไม่คิดว่าเป็นไปได้ที่จะสูญเสียทั้งเงินและข้อมูล

โดยวิธีการที่ไม่ได้ดูที่ทั้งหมดเหล่านี้ "ซ้าย"โพสต์บนอินเทอร์เน็ตพวกเขากล่าวว่า "ฉันจ่ายเงิน / จ่ายเงินที่ต้องการฉันได้รับรหัสทุกอย่างถูกเรียกคืน. เรื่องไร้สาระ! ทั้งหมดนี้เขียนขึ้นโดยนักพัฒนาซอฟต์แวร์ของไวรัสเพื่อดึงดูดศักยภาพขอโทษ "suckers." แต่ตามมาตรฐานของผู้ใช้ปกติจำนวนเงินที่ชำระเป็นเรื่องสำคัญมาก: ตั้งแต่หลายร้อยถึงหลายพันหรือหลายหมื่นยูโรหรือดอลลาร์

ตอนนี้ดูไวรัสประเภทใหม่ล่าสุดเช่นซึ่งได้รับการแก้ไขเมื่อเร็ว ๆ นี้ พวกเขาทั้งหมดมีความคล้ายคลึงกันในทางปฏิบัติและไม่เพียง แต่หมายถึงกลุ่มนักเข้ารหัสเท่านั้น แต่ยังรวมถึงกลุ่มผู้ถูกขู่กรรโชกที่เรียกว่า ในบางกรณีพวกเขาทำหน้าที่อย่างถูกต้อง (เช่น paycrypt) ดูเหมือนจะส่งข้อเสนอทางธุรกิจอย่างเป็นทางการหรือข้อความที่ผู้ใช้ใส่ใจเกี่ยวกับความปลอดภัยของผู้ใช้หรือองค์กร ตัวเข้ารหัสไวรัสดังกล่าวมีข้อความของผู้ใช้เพียงแค่ทำให้เข้าใจผิด ถ้าเขาใช้เวลาแม้แต่น้อยในการชำระเงินทั้งหมด "การหย่าร้าง" จะเต็มอัตรา

ไวรัส XTBL

ไวรัส XTBL ใหม่อาจเป็นได้เนื่องจากรุ่นคลาสสิกของผู้เข้ารหัส โดยปกติจะแทรกซึมระบบผ่านข้อความอีเมลที่มีไฟล์แนบในรูปแบบไฟล์ที่มีนามสกุล. scr ซึ่งเป็นมาตรฐานสำหรับสกรีนเซฟเวอร์ของ Windows ระบบและผู้ใช้คิดว่าทุกอย่างเป็นไปตามลำดับและเปิดใช้งานการดูหรือบันทึกสิ่งที่แนบ

อนิจจานี้นำไปสู่ผลกระทบที่น่าเศร้า: ชื่อไฟล์จะถูกแปลงเป็นชุดอักขระและจะมีการเพิ่มส่วนขยาย. extbl ลงในส่วนขยายหลักจากนั้นข้อความเกี่ยวกับความเป็นไปได้ในการถอดรหัสหลังจากการชำระเงินตามจำนวนที่ระบุ (โดยปกติจะเป็น 5 พันรูเบิล) มาถึงที่อยู่อีเมลที่ต้องการ

ไวรัส CBF

ชนิดของไวรัสนี้ยังเป็นของคลาสสิกของประเภท ปรากฏในระบบหลังจากเปิดไฟล์แนบอีเมลจากนั้นตั้งชื่อไฟล์ผู้ใช้ใหม่โดยเพิ่มตอนท้ายส่วนขยายเช่น. nochance หรือ .perfect

น่าเสียดายที่การถอดรหัสลับของไวรัสการเข้ารหัสลับการวิเคราะห์เนื้อหาแบบรหัสนี้แม้ในขั้นตอนของการปรากฏตัวในระบบเป็นไปไม่ได้เนื่องจากหลังจากดำเนินการเสร็จสิ้นแล้วจะดำเนินการชำระบัญชีด้วยตัวเอง แม้เช่นหลายคนเชื่อว่าเป็นเครื่องมือสากลเช่น RectorDecryptor ไม่ได้ช่วยอะไร อีกครั้งผู้ใช้จะได้รับจดหมายที่มีความต้องการสำหรับการชำระเงินซึ่งจะได้รับเป็นเวลาสองวัน

ไวรัส Breaking_Bad

ภัยคุกคามประเภทนี้ทำงานในลักษณะเดียวกัน แต่เปลี่ยนชื่อไฟล์ในเวอร์ชันมาตรฐานเพิ่มไปยังส่วนขยาย brokening_bad

สถานการณ์นี้ไม่ จำกัด แตกต่างจากไวรัสก่อนหน้านี้หนึ่งสามารถสร้างนามสกุลเพิ่มเติมได้ -. Heisenberg ดังนั้นจึงไม่ใช่เรื่องที่เป็นไปได้ที่จะพบไฟล์ที่ติดไวรัสทั้งหมด ดังนั้น Breaking_Bad (ไวรัส - encryptor) เป็นภัยคุกคามร้ายแรงมาก มีหลายกรณีที่แม้แพคเกจ Kaspersky Endpoint Security 10 จะได้รับการอนุญาตให้คิดถึงภัยคุกคามประเภทนี้ก็ตาม

[email protected] virus

นี่คืออีกหนึ่งข้ออาจเป็นภัยคุกคามที่ร้ายแรงที่สุดซึ่งส่วนใหญ่จะกำกับที่องค์กรการค้าขนาดใหญ่ ตามกฎแล้วจดหมายมาถึงบางแผนกซึ่งดูเหมือนว่าจะมีการเปลี่ยนแปลงข้อตกลงในการจัดหาหรือแม้กระทั่งใบเบิก ไฟล์แนบสามารถมีไฟล์. jpg ปกติ (image type) แต่บ่อยกว่าไฟล์. js ที่ปฏิบัติการได้ (Java applet)

วิธีถอดรหัสไวรัสการเข้ารหัสลับชนิดนี้? พิจารณาจากข้อเท็จจริงที่ว่ามีการใช้อัลกอริธึมที่ไม่รู้จัก RSA-1024 ไม่ว่าในทางใด ถ้าเราเริ่มต้นด้วยชื่อเราสามารถสมมติว่านี่เป็นระบบการเข้ารหัสลับ 1024 บิต แต่ถ้าใครจำวันนี้ AES 256 บิตถือว่าสมบูรณ์แบบที่สุด

ไวรัสการเข้ารหัสลับ: วิธีการแก้และถอดรหัสไฟล์ด้วยซอฟต์แวร์ป้องกันไวรัส

ถึงวันที่เพื่อถอดรหัสภัยคุกคามดังกล่าวยังไม่พบประเภทโซลูชัน แม้แต่ต้นแบบดังกล่าวในด้านการป้องกันไวรัสเช่น Kaspersky, Dr. Web และ Eset ไม่สามารถหากุญแจในการแก้ปัญหาได้เมื่อไวรัสการเข้ารหัสลับได้รับมาจากระบบ วิธีการรักษาไฟล์? ในกรณีส่วนใหญ่ขอแนะนำให้ส่งคำขอไปยังไซต์อย่างเป็นทางการของผู้พัฒนาซอฟต์แวร์ป้องกันไวรัส (โดยเฉพาะเมื่อซอฟต์แวร์ที่ได้รับอนุญาตของนักพัฒนาซอฟต์แวร์รายนี้อยู่ในระบบ)

ในกรณีนี้คุณต้องแนบข้อมูลที่เข้ารหัสลับไม่กี่ครั้งไฟล์รวมทั้งต้นฉบับ "สุขภาพ" ถ้ามี โดยทั่วไปแล้วมีคนน้อยมากเก็บสำเนาข้อมูลไว้ดังนั้นปัญหาการขาดงานของพวกเขาจะทำให้สถานการณ์ที่ไม่เป็นที่พอใจมากขึ้นเท่านั้น

วิธีที่เป็นไปได้ในการระบุและกำจัดภัยคุกคามด้วยตนเอง

ใช่สแกนด้วยภัยคุกคามไวรัสตามปกติจะระบุและลบออกจากระบบ แต่จะทำอย่างไรกับข้อมูล?

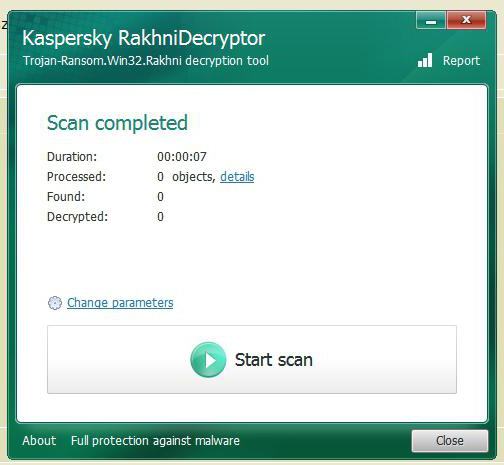

บางคนพยายามที่จะใช้โปรแกรมถอดรหัสเช่นยูทิลิตี้กล่าวแล้วกล่าวว่า RectorDecryptor (RakhniDecryptor) เราทราบทันทีว่า: ไม่เป็นไร และในกรณีของไวรัส Breaking_Bad ก็สามารถทำอันตรายได้เท่านั้น และนี่คือเหตุผล

ความจริงก็คือคนที่สร้างไวรัสดังกล่าวพยายามปกป้องตัวเองและสั่งสอนผู้อื่น เมื่อใช้ยูทิลิตีเพื่อถอดรหัสไวรัสสามารถตอบสนองได้ในลักษณะที่ระบบทั้งหมดจะ "หลุดออกไป" และทำลายข้อมูลทั้งหมดที่เก็บอยู่ในฮาร์ดดิสก์หรือพาร์ติชันลอจิก นี้เพื่อที่จะพูดเป็นบทเรียนที่บ่งบอกถึงการสั่งสอนของทุกคนที่ไม่ต้องการที่จะจ่าย มันเป็นสิ่งจำเป็นที่จะหวังเฉพาะในห้องปฏิบัติการป้องกันไวรัสอย่างเป็นทางการ

วิธีพระคาร์ดินัล

อย่างไรก็ตามถ้าสิ่งที่ไม่ดีจริงๆคุณต้องบริจาคข้อมูล คุณต้องจัดรูปแบบฮาร์ดไดรฟ์ทั้งหมดรวมถึงพาร์ติชันเสมือนแล้วติดตั้ง "OS" อีกครั้งเพื่อกำจัดภัยคุกคามให้สมบูรณ์

แต่น่าเสียดายที่ไม่มีทางอื่นออกมา แม้แต่การย้อนกลับของระบบไปยังจุดคืนค่าที่บันทึกไว้จะไม่ช่วย ไวรัสอาจหายไป แต่ไฟล์จะยังคงเข้ารหัสอยู่

แทนที่จะเป็นคำทับศัพท์

สรุปได้ว่าควรสังเกตว่าสถานการณ์มีดังนี้ encryptor ไวรัสแทรกซึมระบบไม่ทำงานที่สกปรกและไม่ได้รับการรักษาโดยวิธีการที่รู้จักกันดีใด ๆ การป้องกันไวรัสไม่พร้อมสำหรับภัยคุกคามประเภทนี้ มันจะไปโดยไม่บอกว่าคุณสามารถตรวจจับหรือลบไวรัสหลังจากการสัมผัส แต่ข้อมูลที่เข้ารหัสจะยังคงอยู่ในรูปแบบที่ไม่น่าดู ดังนั้นฉันต้องการหวังว่าความคิดที่ดีที่สุดของ บริษัท พัฒนาซอฟต์แวร์ป้องกันไวรัสจะยังคงพบกับโซลูชันแม้ว่าการตัดสินด้วยอัลกอริทึมการเข้ารหัสจะเป็นเรื่องยากมาก จำได้อย่างน้อยเครื่องเข้ารหัสลับ Enigma ซึ่งในช่วงสงครามโลกครั้งที่สองอยู่ในกองทัพเรือเยอรมัน เครื่องเข้ารหัสที่ดีที่สุดไม่สามารถแก้ปัญหาของอัลกอริธึมในการถอดรหัสข้อความจนกว่าจะมีอุปกรณ์เหล่านี้อยู่ ดังนั้นจึงเป็นที่นี่